プリインストールされたマルウェア:心配する必要はありますか?

ここ数日の間に、一部の Android スマートフォンが出荷時からマルウェアに感染しているという調査結果を目にしたことがあるかもしれません。当初、これはデバイスを再販するメーカーや店舗とは何の関係もありませんでしたが、それでもユーザーにとっては危険である可能性がありました.

- PC を保護するための 5 つのランサムウェア対策ツール

- ランサムウェアから PC を保護する方法

CheckPoint 調査の結果

デジタル セキュリティ企業である Check Point は、2 つの異なるクライアントの 38 台のデバイスがマルウェアに感染していることが判明した調査結果を発表しました。どちらの場合も、マルウェアはサプライ チェーンの不明な時点でデバイスにインストールされました。言い換えれば、工場で製造されてから販売されるまでの間に、悪意のある従業員がこれらのスマートフォンに悪意のあるソフトウェアをインストールしたということです。

この論理に従うと、問題のマルウェアは、ベンダーが提供する公式の ROM の一部ではありませんでした。 6 つのケースでは、ウイルスは管理者権限 (ROOT アクセス) でインストールされました。その結果、デバイスの所有者は、有名なリセットである工場出荷時の設定に戻すだけではウイルスを除去できなくなります。ウイルスを駆除するには、デバイスの正式な ROM フラッシュを実行する必要があります。つまり、メーカーの公式ソフトウェアを再インストールしてください。

これは誰の責任ですか?

調査チームによると、この脅威は、残念ながら CheckPoint の調査では特定されなかった 2 つの大手企業によって製造されたスマートフォンで発見されました。記事には、一方が「大手電気通信会社」で、もう一方が「多国籍テクノロジー企業」であると記載されています。

マルウェアの大部分には、アドウェア (Loki マルウェアなど) と情報窃盗プログラムが含まれていました。デバイス上のすべてのファイルを暗号化し、復号化と引き換えに身代金を要求するランサムウェアが 1 つのケースで発見されました。この最後のものは明らかに最悪のものであり、標的のスマートフォン ユーザーから金を巻き上げるために使用される可能性があります。

アドウェアとランサムウェアの違い

| アドウェア | ランサムウェア |

|---|---|

| AD="advertisement" および ware="software" は、ユーザーの許可なしに多数の広告を表示する自動実行プログラムの一種です。 | 感染したシステムへのアクセスを制限し、そのアクセスを再確立するために身代金を請求する一種のマルウェア。 |

Android デバイスが定期的に標的にされるのはなぜですか?

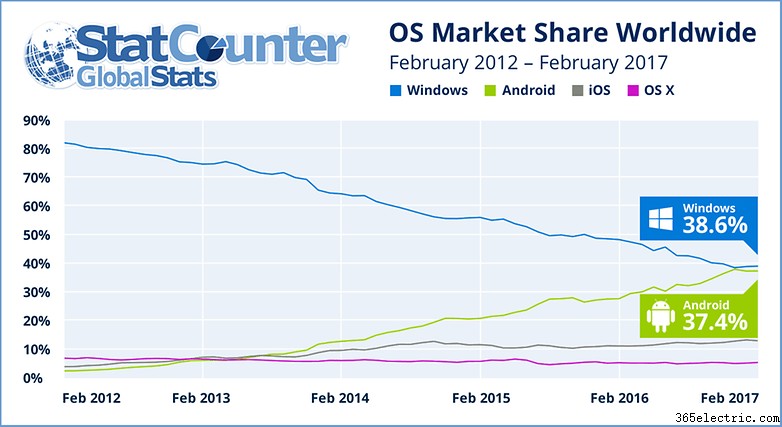

世界で最も使用されているモバイル プラットフォーム システムである Android は、明らかにデジタル犯罪の標的です。より良いアイデアを提供するために、世界中の Web トラフィックを監視してブラウザーとオペレーティング システムの使用統計を照合する Web サイトである StatCounter によると、Google は、接続されたデバイスの割合が最も高いとして Windows を追い越す寸前です。同社の最新のレポートによると、すべてのオンライン デバイスの 37.4% が Android を使用し、38.6% が Windows を使用していました。

それとは別に、Google のオペレーティング システムを実行しているデバイスの数は膨大であり、Apple iOS プラットフォームで実行しているデバイスよりもはるかに多い.

さらに、Google Play ストアでホストされているアプリの分析構造は、コンピューター主導の選択プロセスにより、悪意のあるアプリがストアにアップロードされる可能性があるため、現在運営されている一部の悪意のある開発者に公開されています。

古いバージョンの Android がまだ使用されているという事実は、システムの脆弱性を増大させるだけです。 Google では、セキュリティ パッチを含む月次更新プログラムを提供していますが、Android 4.4 以降を実行しているデバイスのみを対象としています:

"AOSP の深刻度が中程度以上のセキュリティ上の脆弱性が修正された場合、Android パートナーに問題の詳細を通知し、少なくとも最新の 3 つの Android リリースにパッチを提供します。 Android セキュリティ チームは現在、Android バージョン 4.4 (KitKat)、5.0 (Lollipop)、5.1 (Lollipop MR1)、および 6.0 (Marshmallow) のパッチを提供しています。このバックポート対応バージョンのリストは、新しい Android リリースごとに変更されます", Google.

誤解しないでほしいのですが、Android は今でも非常に安全なオペレーティング システムです。オープン ソース プロジェクトであるため、多くの開発者が継続的にシステム メンテナンスを行っています。ただし、非常に人気があり、途方もない断片化があるという事実は、攻撃に対して脆弱です.

感染したデバイスと標的にされたデバイスのリスト

レポートで引用されている 2 つの大企業の名前はありませんが、市場にリリースされた感染したデバイスのリストを参照することはできます。

ただし、以下のデバイスを除いて、以下にリストされているブランドによって製造されたすべてのデバイスが、セキュリティが侵害された状態で工場から出荷されるとは限らないことに注意することが非常に重要です。 CheckPoint によると、一部のモデルは工場出荷後に改ざんされています。

- Asus Zenfone 2

- ギャラクシー A5

- ギャラクシー S7

- ギャラクシー S4

- ギャラクシー ノート エッジ

- ギャラクシー ノート 2

- ギャラクシー ノート 3

- ギャラクシー ノート 4

- ギャラクシー ノート 5

- ギャラクシー ノート 8

- ギャラクシー タブ S2

- ギャラクシー タブ 2

- レノボ S90

- レノボ A850

- LG G4

- Oppo N3

- Oppo R7 プラス

- Vivo X6 プラス

- Xiaomi Mi 4i

- Xiaomi Redmi

- ZTE x500ZTE x500vivo

奇妙なことに、調査が公開されてから 3 日後、Google Nexus デバイスはそれ以上の説明なしにリストから削除されました。デバイスは、一次分析でエラーが発生したために削除されましたか? Googleが尋ねたので、それらは削除されましたか?最善を尽くしましたが、CheckPoint の研究開発チームからは何も確認できませんでした.

スパイ:今日の社会の問題

この研究の調査結果は、モバイル デバイスのセキュリティに関する多くの懸念を引き起こしますが、恐喝を目的としたスパイ活動とテクノロジを使用したデータの盗用は、どちらもスマートフォン市場以外の重要な懸念事項です。

最近、ウィキリークスは「秘密の CIA 文書の史上最大のリーク」を公開しました。グループによると、「Vault 7」の 8,761 のドキュメントには「数億行のコード」が含まれており、Android、iOS、または Windows を実行しているスマートフォンをどのようにスパイできるかを示しています。

言い換えれば、CIA エージェントはウイルスを導入しており、例として、接続されていなくてもスマートフォンのマイクにアクセスできるようにすることができます。これにより、代理店のハッカーは世界中の何百万もの会話にアクセスできます。

最終的に、必要な知識とアクセス権があれば、デバイスの配布を傍受し、システムを操作して、政府機関や犯罪集団が完全に制御できるようにすることができます。これは過去に、中国のメーカーである Xiaomi がスマートフォンから中国にユーザー データを送信したとして告発されたときに発生しました。

当時、Redmi Note は継続的に北京の IP アドレスに接続しようとしていました。ここでは、クラウド サービスが無効になっている場合でも、デバイスは接続を試みます。さらに悪いことに、ユーザーが最新の公式バージョンの Android をインストールした後も問題は解決しませんでした。 Xiaomi はこの件への関与を否定しました。

しばらくして、ドイツのサイバー セキュリティ企業である G Data の研究者は、中国のスマートフォン Generic Star N9500 に同じエラーが含まれていることを発見しました。これらのデバイスには、マルウェア UUpay.D がプリインストールされていました。データを盗み、中国の IP アドレスに送信していました。

Xiaomi スマートフォンの場合と同様に、ファクトリー リセットではマルウェア プログラムを削除できませんでした。 N9500 からのこのセキュリティ侵害により、誰でも通話を聞いたり、電子メールやテキスト メッセージにアクセスしたり、電話のマイクやカメラをリモートで制御したりできるようになります。 Wikileaks の Vault 7 との類似点は単なる偶然ではありません。

携帯電話が感染しているかどうかを知る方法

明らかに、この種のニュースを聞いたときのほとんどの人は、自分のデバイスが感染しているかどうかを自問することです。ただし、デバイスがリストに記載されていても、必ずしもセキュリティが侵害されているとは限りません。

チェックポイント研究開発チームのメンバーであるオーレン・コリアットと連絡を取ることができましたが、この記事が公開される前に、研究の詳細に関する情報を得ることができませんでした.それにもかかわらず、CheckPoint は Web サイトでユーザーが従うべきいくつかのヒントを提供しています。

- 知らない店やユーザーの間で信頼されていない店からスマートフォンを購入しないでください。

- 電話を購入する前に、デバイスを調べるよう依頼してください。デバイスの電源を入れ、ウェブを閲覧し、WiFi ネットワークに接続します。画面のロックを解除する広告やランダムに表示される広告が表示される場合は、デバイスを購入しないでください。

- 非公式の信頼できないストアからアプリをダウンロードしないでください。

- ソフトウェアを最新の状態に保ち、適切なセキュリティ パッチを適用してください。

この場合、最も効果的なアクションは何ですか?

感染したデバイスを購入した場合、マルウェアが含まれていることに気付いていない可能性があります。アバストのモバイル脅威インテリジェンスおよびセキュリティ責任者である Nikos Chrysaidos は、ウイルス対策アプリをインストールして、スマートフォンにマルウェアがプリインストールされているかどうかを判断することを推奨しています。

"ウイルス対策がメインであり、場合によっては、スマートフォンがマルウェアに感染しているかどうかを知る唯一の方法です。多くの場合、今回のようにマルウェアは隠され、つまり、携帯電話の所有者は、携帯電話で実行中のアプリのリストにマルウェアのアイコンが表示されません. これは、マルウェアが個人情報を収集し、デバイスに最も長くとどまることができるようにするためです.検出されない可能性があります。"

スマートフォンは感染したまま出荷されますか?

その逆が真実であることが証明されるまでは、スマートフォンを工場から感染させたままにしておくことはできません。 CheckPoint が強調しているように、製造とリリースの間のある時点で、サード パーティによってマルウェアがデバイスにインストールされる可能性もあります。

これについて心配する必要がありますか?多分。信頼できないソースからデバイスを購入した場合は、そうです。

デバイスが感染しているかどうかを確認する方法はありますか?はい。スマートフォンのソフトウェアが正規のものであるかどうかが心配または疑わしい場合は、アンチウイルスをインストールしてください。

安全のために、スマートフォンにアンチウイルスをインストールする必要がありますか?必ずしも。信頼できないソースを使用してアプリをダウンロードしない場合、大幅な割引を約束するポップアップやメッセージング アプリのチェーンをクリックしない場合は、Android を安全に使用できます。

CheckPoint の調査結果が気になりますか?近い将来、アンチウイルスをインストールしますか?以下のコメントでお知らせください。